Dans notre dernier article, nous avons vu ce que l’adresse IP, les cookies ou du code Javascript, voire les traces laissées localement sur son ordinateur, pouvaient révéler d’un internaute lors de son utilisation du web. Nous avons également discuté de la nécessité pour chacun de se protéger au mieux des tentatives d’observation, que ce soit à des fins de piratage, d’espionnage ou de répression. Nous allons voir dans cet article différentes méthodes de protection, de la plus simple (utilisation d’HTTPS) à la plus complexe (utilisation de Tails+Tor), en expliquant chaque fois ce qui est protégé et les contraintes que cela implique.

Ce qu’on veut protéger

Quand on navigue sur le web, il y a en général deux choses que l’on veut protéger :

- Son anonymat, à savoir qui on est ;

- Sa confidentialité, à savoir ce que l’on fait.

Si vous vous promenez dans la rue avec un masque, tout le monde peut savoir ce que vous faites, mais pas qui vous êtes. Votre anonymat est donc respecté, mais pas votre confidentialité. Si vous rentrez chez vous et fermez les rideaux, quelqu’un qui observe votre maison sait que vous y êtes rentré (votre anonymat n’est donc pas préservé), mais il ne sait pas ce que vous y faites (votre confidentialité est préservée).

Quand on navigue sur un site web, de nombreuses entités sont susceptibles de savoir des choses :

- Les gestionnaires du site web visité ;

- Votre FAI (Fournisseur d’Accès à Internet), ou le gestionnaire du wifi public (éventuellement pirate) sur lequel on est connecté ;

- Le cas échéant, le gestionnaire du VPN utilisé ;

- Un virus ou logiciel mouchard sur l’ordinateur ;

- Quelqu’un qui a un accès physique à la machine, que ce soit les forces de l’ordre ou n’importe quel individu aux ambitions peu louables ;

- Les grands acteurs comme Facebook, Google, X, ou les régies publicitaires, qui ont des mouchards sur une grande majorité des pages web.

On va dans la suite se demander ce que ces différentes entités seront susceptibles d’obtenir comme info. En ce qui concerne l’anonymat :

- Quelle est “l’identité” (une adresse email ou postale, un numéro de téléphone, un identifiant sur un média social…) du visiteur ?

- Quelle est son adresse IP ?

- Où se trouve-t-il ?

- Utilise-t-il un outil pour se “cacher” (VPN, Tor…) ?

En ce qui concerne la confidentialité (ce que vous faites) :

- Quel est l’historique de navigation sur le site courant, pour la session courante

- Idem, mais également par le passé

- Idem, mais pour l’ensemble des sites visités

Navigation simple en HTTPS vs HTTP

Il est devenu quasiment impossible de naviguer sur un site web non protégé par SSL, en HTTP et non en HTTPS. D’après le “transparency report” de Google, sur Chrome, en dehors des utilisateurs sur Linux où la proportion de pages chargées en HTTPS stagne depuis 2021 vers 80 %, cette proportion est en mars 2025 de 94 % sur Windows, 98 % sur Mac et 99% sur Android.

Qu’est-ce que ça change en termes de vie privée ? Rien pour les gestionnaires du site web que vous visitez : leur capacité à suivre vos pérégrinations n’est pas impactée. Les utilisateurs de cookies tiers (Facebook, Google, data brokers et partenaires…) ou de fingerprinting (voir notre article précédent) peuvent tout autant vous profiler. Et cela n’aura pas non plus d’impact sur les traces (cache, historique de navigation…) que laisseront vos activités sur l’ordinateur.

Par contre, en HTTP, votre FAI (ou les gestionnaires du point d’accès public… qui peut très bien être géré par un hacker) ou n’importe quel serveur sur le chemin jusqu’au site visité, peut connaitre l’URL complète de chaque page chargée (dans le paquet IP contenant la requête), ainsi que leur contenu (dans les paquets retour avec le contenu). Il en va de même pour un “mouchard”, un programme (pirate) installé sur votre ordinateur, qui serait capable d’écouter (sniffer) le réseau.

Les possibilités d’écoute sont nettement réduites en HTTPS : non seulement le contenu sera caché, mais également la page exacte, et parfois même le site. Prenons deux exemples :

- Vous vous rendez sur la page https://www.facebook.com/Smals.ICT.for.Society : votre navigateur (avec l’aide de votre système d’exploitation, passons les détails) va créer un paquet IP, avec comme destination “179.60.195.36” (ou une des autres adresses IP des serveurs de Facebook), et, dans le contenu chiffré (par SSL), une requête HTTP disant “donne-moi (GET) le contenu de la page /Smals.ICT.for.Society”. Seuls votre navigateur et le serveur web de destination peuvent voir le contenu. Votre FAI (ou un pirate sur le chemin) sait uniquement que vous êtes allé sur Facebook, mais pas sur quelle page ;

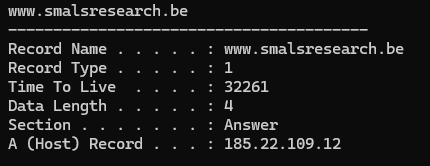

- Vous vous rendez sur la page https://www.smalsresearch.be/team/. Cette fois-ci, l’adresse IP (185.22.109.12) est celle de notre hébergeur, qui héberge des centaines d’autres sites web. Aucune possibilité pour votre FAI de savoir où vous êtes allé : ni le site web, ni la page.

Cette dernière affirmation est cependant à nuancer : certes, sur base du paquet IP, le FAI ne peut pas savoir quel site web est visité. Mais pour convertir un nom de domaine (www.smalsresearch.be) en adresse IP, il a fallu envoyer une “requête DNS“. En général, à moins de changer la configuration du réseau, on utilisera le serveur DNS, souvent non chiffré, du FAI, qui pourrait donc recouper les informations. Pour éviter ceci, il est possible d’utiliser un autre service et de le chiffrer.

Cependant, bien que le contenu lui soit inaccessible et la destination souvent partiellement cachée, le FAI pourra en général identifier le type de trafic : navigation Web, streaming vidéo, jeu en ligne, mail, messagerie, utilisation d’un VPN … Ceci lui permettra de bloquer l’accès à certains services ou serveurs, comme ça se fait souvent dans certains pays. On peut en conclure que vis-à-vis du FAI, l’anonymat (qui vous êtes) n’est pas offert, mais la confidentialité (ce que vous faites) est partiellement garantie.

| FAI/point d’accès | Site visité | Publicitaires | Autres utilisateurs | |

|---|---|---|---|---|

| Anonymat | / | / | / | / |

| Confidentialité | Plus d’accès au contenu Connaissance du site (nom de domaine) limitée, sauf si utilisation du DNS du FAI | / | / | / |

Impact de l'utilisation d'HTTPSNavigation privée

Tous les navigateurs offrent un mode de navigation “privée”, permettant de renforcer sa vie privée. Ce mode va :

- Bloquer les cookies tiers ;

- Effacer tous les cookies à la fin de la session ;

- Effacer les données en cache et autres données de navigation (mots de passe et données de formulaires) ;

- Supprimer l’historique de navigation.

Ce mode va donc :

- Empêcher l’utilisateur suivant de savoir ce que vous avez fait ;

- Empêcher un site web qui utilise les cookies de faire le lien entre deux sessions (sauf si vous vous y êtes authentifié) ;

- Empêcher les traqueurs qui utilisent les cookies tiers de vous pister.

Il ne masque cependant pas l’adresse IP, n’empêche pas le suivi par fingerprinting, ne change rien à ce que le FAI (et donc la justice) peut voir, ni toute entité pouvant examiner les communication réseaux, comme les administrateurs du réseau d’entreprise. Par ailleurs, cela n’aura pas d’impact sur les traces que pourraient laisser le système d’exploitation et ses couches de gestion du réseau. Et si certaines extensions sont installées, elles sont également susceptibles de laisser des traces. Les fichiers téléchargés ne sont par ailleurs pas effacés.

Prenons un petit exemple : si l’utilisateur se rend sur https://www.smalsresearch.be en mode incognito, on ne verra pas apparaitre cette adresse dans l’historique du navigateur. Par contre, le navigateur a dû convertir www.smalsresearch.be en adresse IP, ce qui se fait au moyen d’un serveur DNS. Pour éviter de nombreux appels à ce service, la conversion est maintenue dans une cache, visible sur Windows grâce à la commande “ipconfig /displaydns”. Celle-ci affichera, entre autres, la valeur ci-contre. On sait donc que le site web a été consulté récemment, puisque les données en cache sont régulièrement effacées. Il serait facile de faire tourner un petit script en tâche de fond qui exécute cette requête régulièrement pour savoir exactement quand et quelles sites web ont été consultés.

En bref, la navigation privée ne rend absolument pas “anonyme” sur le web ; Elle offre uniquement une certaine forme de confidentialité par rapport autres utilisateurs de la machine (famille, collègues…) sans trop de compétences techniques, mais pas d’une entité qui peut y mettre les moyens.

| FAI/point d’accès | Site visité | Publicitaires | Autres utilisateurs | |

|---|---|---|---|---|

| Anonymat | / | / | / | / |

| Confidentialité | / | Pas d’accès à l’historique entre deux sessions (sauf par fingerprinting) | Pas d’accès à l’historique (sauf par fingerprinting) | Limite l’accès à l’historique |

Impact de l'utilisation du mode privéVPN

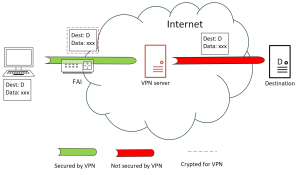

Un VPN (Virtual Private Network) est un logiciel qui va faire transiter toutes les données par un “tunnel” sécurisé, entre la machine du client et un serveur géré par le fournisseur de VPN, avant d’accéder au site visité. De la sorte :

- Le FAI ne voit plus que des communications entre votre machine et le serveur du VPN ;

- Le site web (ou service) que vous visitez verra les requêtes comme si c’est le serveur du VPN qui les lui adressait.

Cela diminuera donc les possibilités du point d’accès (FAI, borne wifi…), mais de façon limitée par rapport à des connexions 100 % en HTTPS : dans les deux cas, le contenu est invisible. Avec un VPN, le FAI ne verra pas non plus les adresses IP des services visités, et, toute les communications étant mélangées, pourra plus difficilement identifier le type de trafic.

Par contre, ce qui devient invisible pour le FAI devient transparent pour le VPN. On déplace en fait simplement le problème de la confiance : doit-on plus faire confiance à une société (souvent étrangère) qui propose un service de VPN ou à son fournisseur d’accès (en général soumis eux règles de son propre pays) ?

Il y a plusieurs situations où l’utilisation d’un VPN peut être une partie de la solution :

- Si l’on a des raisons de craindre l’œil des autorités locales, ou que le point d’accès à Internet n’est pas fiable (une borne wifi publique, par exemple) ;

- Si l’on veut contourner un blocage de certains services ;

- Si l’on veut pouvoir limiter le blocage géographique, puisque le site web vous imaginera dans le pays où se trouve le serveur (final) du VPN.

Notons que certains services, comme Netflix, tentent de détecter les VPN et les bloquent. Il peut être compliqué de les contourner. En Chine, seule les VPN “autorisés” (et donc conciliant avec les autorités) peuvent être utilisés (mais il existe des solutions de contournement). Il en est de même en Russie.

L’utilisation d’un VPN limite donc les possibilités de surveillance par le point d’accès au réseau et donc par les autorités, mais les déplacent vers les gestionnaires du VPN… souvent soumises aux autorités d’un autre pays. Cependant, le VPN ne limite en rien les capacités de pistage par cookies ou par fingerprint. Et il ne dispense pas d’utiliser HTTPS, pour ne pas laisser aux gestionnaires du VPN la possibilité de lire tout le contenu. Le VPN augmente l’anonymat vis-à-vis du site visité, puisqu’on peut le tromper sur sa localisation.

| FAI/point d’accès | Site visité | Publicitaires | Autres utilisateurs | |

|---|---|---|---|---|

| Anonymat | Peut détecter l’utilisation d’un VPN | Pas d’accès à l’adresse IP ni à la localisation | Pas d’accès à l’adresse IP ni à la localisation | / |

| Confidentialité | Plus d’accès aux sites ou services visités | / | / | / |

Impact de l'utilisation d'un VPNBlocage des trackers

L’utilisation des cookies tiers est depuis longtemps la cible des critiques. Edge et Firefox les bloquent déjà très largement. Google avait annoncé la fin de cookies tiers dans Chrome, mais est revenu en arrière et ceux-ci ne sont toujours pas bloqués. Depuis plusieurs années, l’auteur de ces lignes bloque totalement les cookies tiers sur tous ses appareils, quasiment sans rencontrer la moindre contrainte. Il est assez clair que les cookies tiers ont un intérêt pour les publicitaires, mais ne sont plus d’aucun intérêt pour l’internaute.

Un plugin de blocage de trackers, comme Ghostery, ira plus loin que simplement bloquer les cookies tiers : il empêchera également le chargement et l’exécution du code, qui ne pourra dès lors plus faire de fingerprinting (pour autant qu’il ait été identifié par le plugin).

En bloquant les trackers, on empêche le pistage par des éléments externes à la page que l’on est en train de visiter. Cela n’empêche en rien le site que l’on visite, que ce soit un réseau social ou un site d’e-commerce, de continuer à établir un profil de ses visiteurs quand ils sont sur son site.

| FAI/point d’accès | Site visité | Publicitaires | Autres utilisateurs | |

|---|---|---|---|---|

| Anonymat | / | / | / | / |

| Confidentialité | / | / | Pas d’accès à l’historique | / |

Impact de l'utilisation d'un bloqueur de trackersNavigateur Tor

Le navigateur Tor, et plus largement le projet Tor, va beaucoup plus loin que les options présentées jusqu’ici pour permettre à son utilisateur de rester intraçable et empêcher quiconque de remonter jusqu’à lui, même avec des moyens conséquents. Il a été créé principalement dans le but d’aider les défenseurs de la démocratie dans les états autoritaires, et largement été financé par l’Electronic Frontier Foundation, une ONG internationale de protection des libertés sur Internet, et même le Département d’État des USA.

Ce navigateur, une version modifiée de Firefox, permet de naviguer sur le web “classique” de façon très sécurisée, mais également sur le “dark web”, une partie du web qui n’est pas accessible avec des navigateurs classiques (nous y reviendrons dans un prochain article). On y trouve des possibilités pour des lanceurs d’alerte de contacter des médias (NYT, BBC, The Guardian…) mais également des services officiels tels que la CIA. Des manifestants Iraniens, suite à la mort de Masha Amini en 2022, se sont organisés sur Tor pour contourner la censure des principaux moyens de communication. Mais on y trouve également d’innombrables sites moins recommandables, de trafic de drogue, d’armes, de données volées ou de faux papiers.

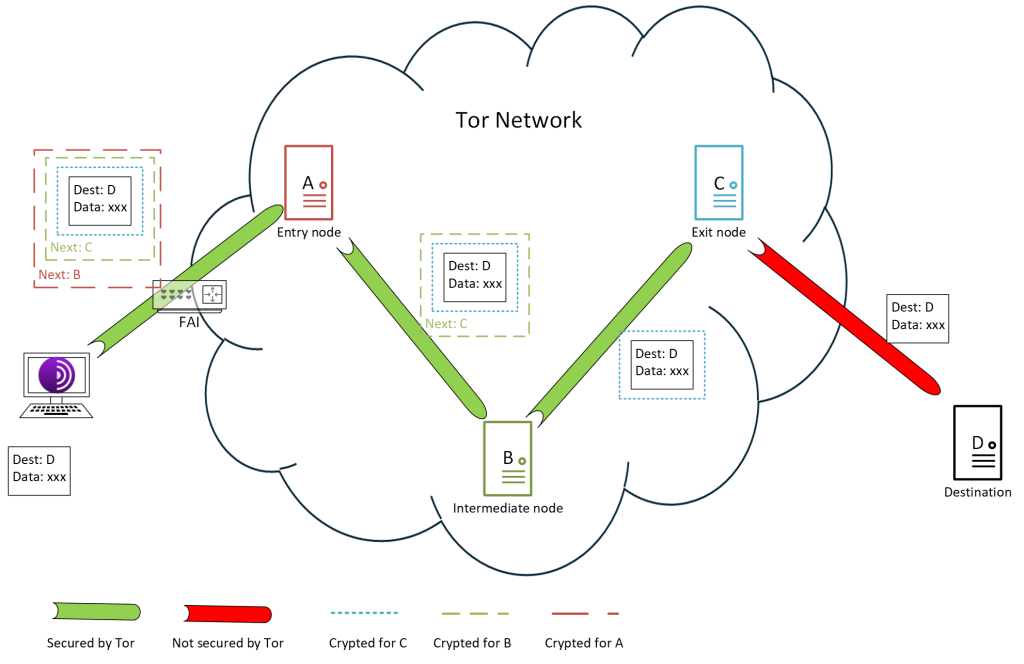

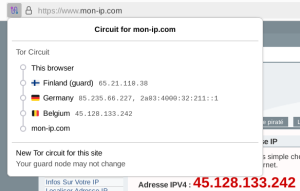

On va ici s’intéresser uniquement à ce que l’outil offre en termes de protection de l’utilisateur. Le principe de base du réseau Tor (pour The Onion Router) est de faire transiter chaque message, avant d’arriver à destination, par trois nœuds intermédiaires (des nœuds Tor), choisis aléatoirement parmi une liste de serveurs volontaires : un nœud d’entrée A, et nœud intermédiaire B et un nœud de sortie C. Le client Tor va d’abord “emballer” (chiffrer) son message avec la clé privée de C (y compris l’IP de destination D), puis ajoute une couche (tel un oignon, d’où le nom) en chiffrant avec la clé de B, puis enfin avec la clé de A.

En agissant de la sorte :

- Le FAI, qui se trouve entre le client et le nœud A, ne verra pas l’adresse IP de destination, ni le contenu ;

- Le nœud d’entrée A, lui, connaitra l’adresse IP du client (à tout le moins de son modem ou de son point accès), mais pas celle de destination, ni même le nœud de sortie C : il saura juste qu’il doit faire transiter ses paquets vers le nœud B, après avoir ôté la couche de chiffrement lui étant destinée ;

- B ne connaitra ni l’IP du client, ni de la destination ; il saura uniquement qu’il le reçoit de A et doit le faire transiter vers C ;

- Le nœud de sortie C connaitra uniquement l’IP du serveur de destination D (et le contenu à lui remettre), et pas celle du client ni du nœud d’entrée A ;

- Pour le serveur de destination, tout se passe comme si le paquet venait du serveur C.

Avec le réseau Tor, on a donc une sorte de VPN en 3 couches, faisant en sorte qu’aucun nœud ne possède l’information complète. Personne, à par le client, ne connait à la fois la source et la destination des paquets, contrairement au VPN qui connait à la fois la source (vous) et la destination (le site web que vous visitez).

Notons que Tor sécurise le trafic entre le client et le nœud de sortie, mais pas entre le nœud de sortie et la destination, qui ne sait pas (plus précisément, n’a pas besoin de savoir) qu’elle reçoit une connexion transitant par Tor (tout comme un VPN ne sécurise pas le trafic entre ses serveurs et la destination). Pour que le trafic soit sécurisé de bout en bout, il faut que le client utilise HTTPS au-dessus de Tor.

Notons également que les requêtes DNS se font au niveau du nœud de sortie, qui ne connait pas le client. Le nœud d’entrée qui connait le client ne sait donc pas quelles requêtes DNS il a faites.

Et si une entité mal intentionnée mettait en place un nœud Tor pirate (ce qui aurait été tenté par la NSA avec un succès très limité) ? Il faudrait d’abord qu’il soit choisi par le client qu’elle vise, qui choisit aléatoirement trois relais parmi une liste de +/- 8000 relais, et en change toutes les 10 minutes. Si par (mal)chance ce relai pirate est choisi comme nœud d’entrée, la seule information à sa disposition serait une liste d’utilisateurs (d’adresses IP, plus précisément) Tor, sans aucune information sur les activités. S’il est choisi comme nœud intermédiaire, il ne verra que du trafic crypté, sans savoir ni d’où il vient, ni où il va. Et s’il est choisi en nœud de sortie, il connaitra les serveurs de destination, sans savoir qui les contacte. Et si le trafic est en HTTPS, il ne pourra rien voir du contenu.

Mais utiliser Tor ne dispense pas d’une certaine prudence. En 2013, une alerte à la bombe arrive par mail à l’université d’Harvard, en pleine période d’examens. Le FBI a pu déterminer que le mail avait été envoyé depuis un service (Guerilla Mail, permettant de créer des adresses email temporaires et anonymes) qui avait été utilisé depuis Tor (grâce au header du mail). Par ailleurs, ils ont également pu déterminer qu’un (seul) étudiant de l’université s’était connecté à Tor depuis le Wifi du campus au moment de l’envoi du message. Ce qui a suffi à faire le lien.

Ross W. Ulbricht, le fondateur de Silk Road, un des plus gros marché (essentiellement de drogue) au début des années 2010 sur le dark web, a été démasqué parce qu’il a un jour renseigné l’adresse rossulbricht@gmail.com sur un forum de cryptomonnaie, sous le pseudonyme de Altoid. Et ce même pseudonyme était également utilisé sur un autre forum, pour un compte que le FBI avait associé au gérant de Silk Road.

Ces exemples concernent bien sûr des activités criminelles ; mais il y a fort à parier que si un état autoritaire parvenait à identifier un dissident derrière Tor, il n’en ferait pas la publicité.

Pour rester encore un peu plus anonyme et empêcher son FAI de savoir que le trafic passe par Tor, il est aujourd’hui possible d’utiliser un “bridge” (un nœud Tor qui n’apparait pas dans les listes publiques) qui utilisera des méthodes d’obfuscation, faisant en sorte de masquer le trafic pour le rendre très similaire à un trafic normal, de sorte qu’il devienne très difficile d’identifier l’utilisation de Tor.

En dehors de la sécurisation du canal de communication, Tor va par défaut se comporter comme les modes privés des navigateurs : effacement des cookies entre deux sessions, refus de tous les cookies tiers, aucun enregistrement local (cache, historique…). Il va par ailleurs appliquer des techniques de “mitigation” pour empêcher le fingerprinting, en ne donnant pas de réponses précises aux requêtes (OS, version, liste des polices, résolution d’écran…). Il va également demander un accord explicite avant d’exécuter un code de Canvas ou WebGL. Il est possible d’être encore plus prudent en adoptant le mode “sécurisé”, qui va bloquer tout Javascript.

L’utilisation de Tor a cependant un coût : le passage par 3 nœuds intermédiaires, avec de multiples couches de chiffrement et le blocage de plusieurs fonctionnalités vont rendre la navigation plus lente, et potentiellement faire perdre une partie des fonctionnalités. Ce n’est donc pas, pour l’utilisateur Lambda, une alternative viable à son navigateur favori dans la vie de tous les jours. Mais pour un utilisateur qui a des besoins poussés en confidentialité et anonymat, même temporairement, ça peut le devenir à partir du moment où il applique des mesures adéquates en cloisonnant de façon claire sa navigation Tor du reste : pas d’utilisation de login/adresse email/numéro de téléphone liable à sa vraie identité, pas de payement avec une carte de banque classique, effacement des métadonnées avant envoi d’un fichier, ne jamais se connecter aux mêmes services sans utiliser Tor…

| FAI/point d’accès | Site visité | Publicitaires | Autres utilisateurs | |

|---|---|---|---|---|

| Anonymat | Peut détecter l’utilisation de Tor (sauf si utilisation d’un “bridge”) | Peut détecter l’utilisation de Tor Pas d’accès à l’adresse IP ni à la localisation | Pas d’accès à l’adresse IP ni à la localisation | / |

| Confidentialité | Plus d’accès aux sites ou services visités | Pas d’accès à l’historique entre deux sessions | Pas d’accès à l’historique | Quasi aucun accès à l’historique (sauf grande expertise) |

Impact de l'utilisation de TorTails

La faiblesse de Tor ne réside pas dans l’outil lui-même, mais dans le fait qu’il tourne sur un système d’exploitation (Windows, MacOS, Android…). Et il est difficile de contrôler les traces que le système laisse. Un ordinateur saisi peut révéler que Tor a été utilisé, et quand. Et s’il est mis en hibernation, procédé par lequel le contenu de la mémoire est copié sur le disque, on n’est pas à l’abri qu’un expert puisse en tirer de l’information.

Tails est un système d’exploitation “live” : il s’installe sur une clé USB. On l’utilise en le branchant à (presque) n’importe quel ordinateur, sans laisser la moindre trace, ni sur l’ordinateur (dont le système d’exploitation principal n’a pas démarré), ni sur la clé. Il va en effet uniquement utiliser la mémoire vive (RAM) de l’ordinateur, qui s’efface complètement à l’arrêt de la machine, et pas du tout son disque. Il est basé sur Debian et fera passer toute communication réseau par le réseau Tor.

On atteint donc un niveau de furtivité très élevé. Mais avec les mêmes contraintes que l’utilisation simple de Tor (lenteur, limitation des fonctionnalités…), et avec la même prudence à avoir. Comme souvent, s’il y a une défaillance, elle se trouve entre la chaise et le clavier !

| FAI/point d’accès | Site visité | Publicitaires | Autres utilisateurs | |

|---|---|---|---|---|

| Anonymat | Peut détecter l’utilisation de Tor (sauf si utilisation d’un “bridge”) | Peut détecter l’utilisation de Tor Pas d’accès à l’adresse IP ni à la localisation | Pas d’accès à l’adresse IP ni à la localisation | Aucune trace du passage sur l’ordinateur |

| Confidentialité | Plus d’accès aux sites ou services visités | Pas d’accès à l’historique entre deux sessions | Pas d’accès à l’historique | Aucun accès à l’historique |

Impact de l'utilisation de TailsPour conclure

Se protéger en navigant sur le web peut se faire à de multiples niveaux. Naviguer en HTTPS est la base, mais c’est aussi devenu la norme : on ne peut presque plus faire autrement. La navigation “privée” offre une protection très limitée : elle permet principalement de se cacher (partiellement) aux futurs utilisateurs de la machine. L’utilisation de plugins adéquats, en bloquant les cookies tiers et limitant les possibilités de fingerprinting, permettra de se protéger également des géants de la publicités ou des réseaux sociaux. Il est probable que ça soit dans le futur implémenté par certains navigateurs eux-mêmes.

En utilisant un VPN, on limitera les possibilités d’intrusion de son FAI (ou du gestionnaire du point d’accès publique) et des autorités, mais on les offrira aux gestionnaires du VPN, pas toujours dignes de confiance. L’utilisation de Tor est pertinente si on ne fait confiance à personne : ni au FAI, ni au site visité, ni aux publicitaires, ni même au réseau Tor. Mais ça se fera au dépend de performances réduites. Et si on ne peut pas non plus faire confiance à ceux qui pourraient accéder à la machine, Tails offrira une garantie supplémentaire, en effaçant toute trace à l’extinction de la machine.

À chacun de trouver le niveau de protection adéquat, en fonction de son utilisation et de ses compétences.

Ce post est une contribution individuelle de Vandy Berten, spécialisé en data science chez Smals Research. Cet article est écrit en son nom propre et n’impacte en rien le point de vue de Smals.

Leave a Reply