In ons laatste artikel hebben we gezien wat iemand van een internetgebruiker kan achterhalen aan de hand van zijn IP-adres, cookies, Javascript-code en zelfs sporen die hij lokaal op zijn computer achterlaat. We hebben ook gesproken over de noodzaak voor iedereen om zich zo goed mogelijk te beschermen tegen pogingen om hem te observeren, of dat nu is met het oog op hacking, spionage of onderdrukking. In dit artikel bekijken we verschillende beschermingsmethoden, van de eenvoudigste (gebruik van HTTPS) tot de meest complexe (gebruik van Tails+Tor), waarbij we telkens uitleggen wat er wordt beschermd en welke beperkingen dit met zich meebrengt.

Wat we willen beschermen

Wanneer we online surfen, zijn er over het algemeen twee dingen die we willen beschermen:

- Onze anonimiteit, namelijk wie we zijn;

- Onze vertrouwelijkheid, namelijk wat we doen.

Als je met een masker op straat loopt, kan iedereen zien wat je doet, maar niet wie je bent. Je anonimiteit wordt dus gerespecteerd, maar je vertrouwelijkheid niet. Als je thuiskomt en de gordijnen sluit, weet iemand die naar je huis kijkt dat je thuis bent (je anonimiteit is dus niet gewaarborgd), maar hij weet niet wat je doet (je privacy is gewaarborgd).

Wanneer je op een website surft, zijn er tal van entiteiten die allerlei dingen kunnen weten:

- De beheerders van de website die je bezoekt;

- Je IAP (Internet Access Provider) of de beheerder van het openbare wifi-netwerk (mogelijk gehackt) waarmee je verbonden bent;

- Indien van toepassing, de beheerder van de gebruikte VPN;

- Een virus of spyware op de computer;

- Iemand die fysieke toegang heeft tot de computer, of dat nu de politie is of iemand met minder nobele bedoelingen;

- Grote spelers zoals Facebook, Google, X of advertentienetwerken, die spyware op de meeste webpagina’s hebben geïnstalleerd.

Verder gaan we ons afvragen welke informatie deze verschillende entiteiten kunnen verkrijgen. Wat betreft anonimiteit:

- Wat is de “identiteit” (een e-mailadres, een postadres, een telefoonnummer, een gebruikersnaam op sociale media…) van de bezoeker?

- Wat is zijn IP-adres?

- Waar bevindt hij zich?

- Gebruikt hij een tool om zich te “verbergen” (VPN, Tor…)?

Wat betreft de vertrouwelijkheid (wat je doet):

- Wat is de browsegeschiedenis op de huidige website en de huidige sessie

- Idem, maar ook in het verleden

- Idem, maar voor alle bezochte websites

Eenvoudig browsen in HTTPS vs HTTP

Het is bijna onmogelijk geworden om te browsen op een website die niet beveiligd is met SSL, dus in HTTP en niet in HTTPS. Volgens het “transparency report” van Google over Chrome, blijft het aandeel van pagina’s dat via HTTPS wordt geladen in maart 2025 op 94% voor Windows, 98% voor Mac en 99% voor Android. Voor Linux-gebruikers blijft dit aandeel sinds 2021 stabiel op ongeveer 80 %.

Wat verandert er op het vlak van privacy? Niets voor de beheerders van de website die je bezoekt: zij kunnen je surfgedrag nog steeds volgen. Gebruikers van cookies van derden (Facebook, Google, data brokers en partners…) of fingerprinting (zie ons vorige artikel) kunnen je nog steeds profileren. En het heeft ook geen invloed op de sporen (cache, browsegeschiedenis…) die je activiteiten op de computer achterlaten.

Bij HTTP daarentegen kan je internetprovider (of de beheerders van de publieke access point… die heel goed door een hacker beheerd kunnen worden) of elke server op de weg naar de bezochte website de volledige URL van elke geladen pagina (in het IP-pakket dat de aanvraag bevat) en de inhoud ervan (in de retourpakketten met de inhoud) kennen. Hetzelfde geldt voor een spywareprogramma, een (hackers)programma dat op je computer is geïnstalleerd en dat in staat is om het netwerk af te luisteren (sniffing).

De mogelijkheden om af te luisteren zijn aanzienlijk beperkter bij HTTPS: niet alleen de inhoud wordt verborgen, maar ook de exacte pagina en soms zelfs de website. Laten we twee voorbeelden nemen:

- Je gaat naar de pagina https://www.facebook.com/Smals.ICT.for.Society: je browser (met behulp van je OS, we laten de details achterwege) maakt een IP-pakket met als bestemming “179.60.195.36” (of een van de andere IP-adressen van de Facebook-servers) en in de versleutelde inhoud (via SSL) een HTTP-verzoek met de tekst “geef me (GET) de inhoud van de pagina /Smals.ICT.for.Society”. Alleen je browser en de web server van bestemming kunnen de inhoud zien. Je internetprovider (of een hacker die zich ergens in het netwerk bevindt) weet alleen dat je naar Facebook bent gegaan, maar niet naar welke pagina;

- Je gaat naar de pagina https://www.smalsresearch.be/team/. Deze keer is het IP-adres (185.22.109.12) dat van onze host, die honderden andere websites host. Je IAP kan onmogelijk weten waar je naartoe bent gegaan: noch de website, noch de pagina.

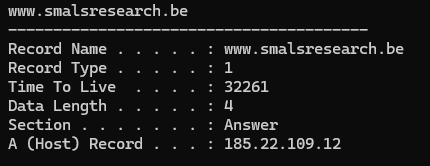

Deze laatste bewering moet echter genuanceerd worden: op basis van het IP-pakket kan de IAP weliswaar niet weten welke website wordt bezocht. Maar om een domeinnaam (www.smalsresearch.be) om te zetten in een IP-adres, moest een “DNS-verzoek” worden verzonden. Tenzij de netwerkconfiguratie wordt gewijzigd, wordt meestal de DNS-server van de IAP gebruikt, die vaak niet versleuteld is en dus de informatie kan kruisen. Om dit te voorkomen, kan een andere dienst worden gebruikt en versleuteld.

Hoewel de inhoud ontoegankelijk is en de bestemming vaak gedeeltelijk verborgen blijft, kan de IAP doorgaans wel het type verkeer identificeren: surfen op het internet, videostreaming, online gaming, e-mail, berichtenverkeer, gebruik van een VPN … Hierdoor kan hij de toegang tot bepaalde diensten of servers blokkeren, zoals vaak gebeurt in bepaalde landen. We kunnen hieruit concluderen dat ten opzichte van de internetprovider anonimiteit (wie je bent) niet wordt geboden, maar dat de vertrouwelijkheid (wat je doet) gedeeltelijk wordt gegarandeerd.

| IAP/access point | Bezochte website | Adverteerders | Andere gebruikers | |

|---|---|---|---|---|

| Anonimiteit | / | / | / | / |

| Vertrouwelijkheid | Geen toegang meer tot de inhoud Beperkte kennis van de website (domeinnaam), tenzij gebruik wordt gemaakt van de DNS van de IAP | / | / | / |

Impact van het gebruik van HTTPSPrivé-browsing

Alle browsers bieden een “privé”-browsingmodus, die de privacy verhoogt. Deze modus:

- Blokkeert cookies van derden;

- Wist alle cookies aan het einde van de sessie;

- Wist de cachegegevens en andere navigatiegegevens (wachtwoorden en formuliergegevens);

- Verwijdert de navigatiegeschiedenis

Deze modus doet het volgende:

- Voorkomt dat de volgende gebruiker kan zien wat je hebt gedaan;

- Voorkomt dat een website die cookies gebruikt, een verband kan leggen tussen twee sessies (tenzij je je hebt aangemeld);

- Voorkomt dat trackers die cookies van derden gebruiken, je kunnen volgen.

Deze modus verbergt het IP-adres echter niet, voorkomt tracking via fingerprinting niet en verandert niets aan wat de IAP (en dus ook justitie) kan zien, noch aan wat andere entiteiten die netwerkcommunicatie kunnen onderzoeken, zoals beheerders van bedrijfsnetwerken. Deze modus heeft bovendien geen invloed op de sporen die het besturingssysteem en de netwerkbeheerslagen kunnen achterlaten. En als er bepaalde extensies zijn geïnstalleerd, kunnen deze ook sporen achterlaten. De gedownloade bestanden worden bovendien niet gewist.

Laten we een eenvoudig voorbeeld nemen: als de gebruiker in de incognitomodus naar https://www.smalsresearch.be gaat, zal dit adres niet in de browsergeschiedenis verschijnen. De browser heeft www.smalsresearch.be echter wel moeten omzetten in een IP-adres, wat gebeurt via een DNS-server. Om veel oproepen naar deze dienst te voorkomen, wordt de omzetting in een cache opgeslagen, die in Windows zichtbaar is met het commando “ipconfig /displaydns”. Dit commando geeft onder andere de waarde hiernaast weer. We weten dus dat de website recent is bezocht, aangezien de cachegegevens regelmatig worden gewist. Het zou eenvoudig zijn om een klein script op de achtergrond te laten draaien dat deze query regelmatig uitvoert om precies te weten wanneer en welke websites zijn bezocht.

Privé browsen maakt je dus absoluut niet “anoniem” op het internet. Het biedt alleen een zekere vorm van privacy ten opzichte van andere gebruikers van de computer (familie, collega’s…) zonder al te veel technische kennis, maar niet ten opzichte van een entiteit die hier middelen voor kan inzetten.

| IAP/access point | Bezochte website | Adverteerders | Andere gebruikers | |

|---|---|---|---|---|

| Anonimiteit | / | / | / | / |

| Vertrouwelijkheid | / | Geen toegang tot de geschiedenis tussen twee sessies (behalve via fingerprinting) | Geen toegang tot de geschiedenis (behalve via fingerprinting) | Beperkt de toegang tot de geschiedenis |

Impact van het gebruik van de privémodusVPN

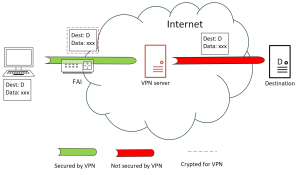

Een VPN (Virtual Private Network) is een software die alle gegevens via een beveiligde “tunnel” tussen de computer van de klant en een server van de VPN-provider doorstuurt, voordat ze toegang krijgen tot de bezochte website. Zo:

- Ziet de IAP enkel de communicatie tussen je computer en de VPN-server;

- Ziet de website (of dienst) die je bezoekt de verzoeken alsof ze afkomstig zijn van de VPN-server.

Dit vermindert dus de mogelijkheden van de access point (IAP, wifi-hotspot…), maar in beperkte mate in vergelijking met 100% HTTPS-verbindingen: in beide gevallen is de inhoud onzichtbaar. Met een VPN ziet de IAP ook niet de IP-adressen van de bezochte diensten en kan hij, omdat alle communicatie wordt gemengd, moeilijker het type verkeer identificeren.

Wat echter onzichtbaar wordt voor de IAP, wordt transparant voor de VPN. In feite verplaatsen we het vertrouwensprobleem: moeten we meer vertrouwen hebben in een (vaak buitenlands) bedrijf dat een VPN-dienst aanbiedt of in onze IAP (die doorgaans onderworpen is aan de regels van het eigen land)?

In verschillende situaties kan het gebruik van een VPN een deel van de oplossing zijn:

- Als je redenen hebt om te vrezen voor het oog van de lokale autoriteiten, of als het internet access point niet betrouwbaar is (bijvoorbeeld een openbare wifi-hotspot);

- Als je bepaalde diensten wilt omzeilen;

- Als je geografische blokkades wilt omzeilen, aangezien de website je zal herkennen in het land waar de (eind)server van de VPN zich bevindt.

Let wel dat sommige diensten, zoals Netflix, VPN’s proberen te detecteren en te blokkeren. Het kan moeilijk zijn om deze te omzeilen. In China mogen alleen “toegestane” VPN’s (die dus in overeenstemming zijn met de autoriteiten) worden gebruikt (maar er zijn oplossingen om dit te omzeilen). Hetzelfde geldt voor Rusland.

Het gebruik van een VPN beperkt dus de mogelijkheden tot controle door de access point van het netwerk en dus door de autoriteiten, maar verplaatst deze naar de beheerders van de VPN… die vaak onderworpen zijn aan de autoriteiten van een ander land. Een VPN beperkt echter op geen enkele wijze de mogelijkheden om je te volgen via cookies of fingerprint. En het maakt het gebruik van HTTPS niet overbodig, zodat VPN-beheerders niet de mogelijkheid hebben om alle inhoud te lezen. HTTPS verhoogt de anonimiteit ten opzichte van de bezochte website, omdat de locatie kan worden verborgen.

| IAP/access point | Bezochte website | Adverteerders | Andere gebruikers | |

|---|---|---|---|---|

| Anonimiteit | Kan het gebruik van een VPN detecteren | Geen toegang tot het IP-adres of de locatie | Geen toegang tot het IP-adres of de locatie | / |

| Vertrouwelijkheid | Geen toegang meer tot bezochte websites of diensten | / | / | / |

Impact van het gebruik van een VPNBlokkering van trackers

Het gebruik van cookies door derden is al lang het doelwit van kritiek. Edge en Firefox blokkeren ze al grotendeels. Google had aangekondigd dat het de third party cookies in Chrome zou blokkeren, maar is daarop teruggekomen en deze worden nog steeds niet geblokkeerd. De auteur van dit artikel blokkeert al jaren alle third party cookies op al zijn toestellen, vrijwel zonder enige beperking. Het is vrij duidelijk dat third party cookies interessant zijn voor adverteerders, maar geen enkel nut hebben voor internetgebruikers.

Een plug-in voor het blokkeren van trackers, zoals Ghostery, gaat verder dan alleen het blokkeren van third party cookies: deze voorkomt ook dat de code wordt geladen en uitgevoerd, waardoor fingerprinting niet meer mogelijk is (voor zover deze door de plug-in is geïdentificeerd).

Door trackers te blokkeren, wordt tracking door elementen buiten de pagina die je bezoekt, voorkomen. Dit belet de website die je bezoekt, of het nu een sociaal netwerk of een e-commerce website is, niet om een profiel van zijn bezoekers op te bouwen wanneer ze op zijn website zijn.

| IAP/access point | Bezochte website | Adverteerders | Andere gebruikers | |

|---|---|---|---|---|

| Anonimiteit | / | / | / | / |

| Vertrouwelijkheid | / | / | Geen toegang tot de geschiedenis | / |

Impact van het gebruik van een trackerblokkeringTor-browser

De Tor-browser, en meer in het algemeen het Tor-project, gaat veel verder dan de tot nu toe gepresenteerde opties om de gebruiker onvindbaar te houden en te voorkomen dat iemand hem kan traceren, zelfs met aanzienlijke middelen. Het is voornamelijk ontwikkeld om voorvechters van democratie in autoritaire landen te helpen en is grotendeels gefinancierd door de Electronic Frontier Foundation, een internationale ngo die zich inzet voor vrijheid op het internet, en zelfs door het Amerikaanse ministerie van Buitenlandse Zaken.

Deze browser, een aangepaste versie van Firefox, maakt het mogelijk om op een zeer veilige manier op het “klassieke” internet te surfen, maar ook op het “dark web”, een deel van het internet dat niet toegankelijk is met klassieke browsers (we komen hier in een volgend artikel op terug). Je vindt er mogelijkheden voor klokkenluiders om contact op te nemen met de media (NYT, BBC, The Guardian…) maar ook met officiële diensten zoals de CIA. Iraanse activisten verenigden zich na de dood van Masha Amini in 2022 op Tor om de censuur van de belangrijkste communicatiemiddelen te omzeilen. Maar er zijn ook talloze minder aanbevelenswaardige sites te vinden, zoals sites voor drugshandel, wapenhandel, gestolen gegevens of valse papieren.

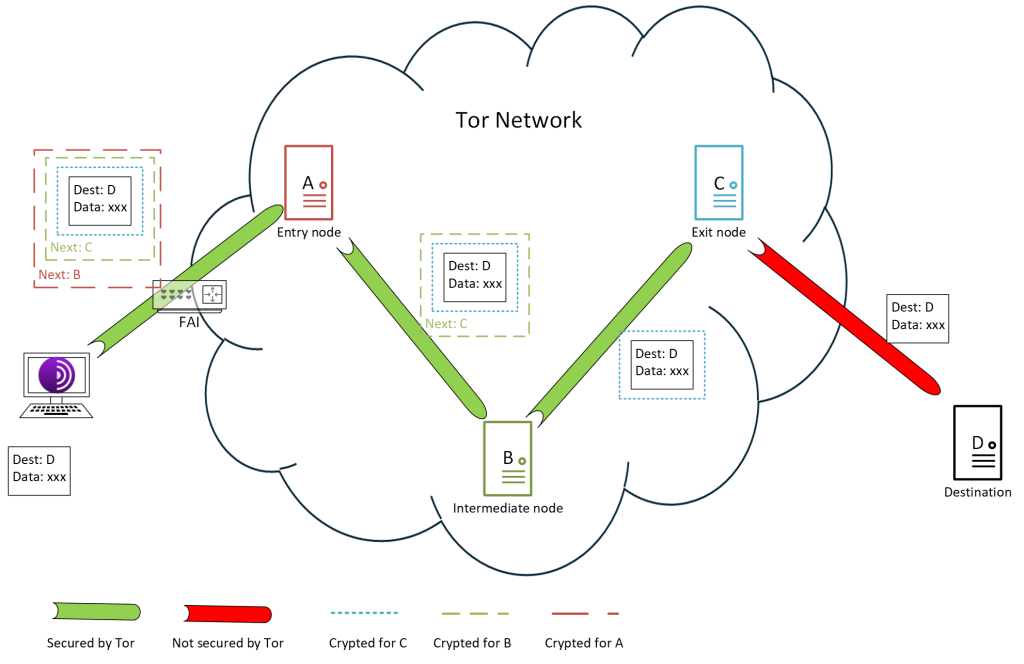

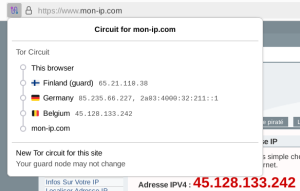

We richten ons hier alleen op wat de tool te bieden heeft op het gebied van gebruikersbescherming. Het basisprincipe van het Tor-netwerk (The Onion Router) is dat elk bericht, voordat het zijn bestemming bereikt, via drie tussenliggende knooppunten (Tor-knooppunten) wordt verzonden, die willekeurig worden gekozen uit een lijst van vrijwillige servers: een ingangsknooppunt A, een tussenliggend knooppunt B en een uitgangsknooppunt C. De Tor-client “verpakt” (versleutelt) eerst zijn bericht met de privésleutel van C (inclusief het IP-adres van de bestemming D), voegt vervolgens een laag toe (zoals een ui, vandaar de naam) door te versleutelen met de sleutel van B, en ten slotte met de sleutel van A.

Door op deze manier te werk te gaan:

- Ziet de IAP, die zich tussen de klant en knooppunt A bevindt, noch het IP-adres van de bestemming, noch de inhoud;

- Het ingangsknooppunt A kent het IP-adres van de klant (ten minste van zijn modem of zijn access point), maar niet dat van de bestemming, noch zelfs het uitgangsknooppunt C: het weet alleen dat het zijn pakketten naar knooppunt B moet doorsturen, nadat het de voor hem bestemde versleutelingslaag heeft verwijderd;

- B kent noch het IP-adres van de klant, noch dat van de bestemming; hij weet alleen dat hij het van A ontvangt en naar C moet doorsturen;

- Het uitgangsknooppunt C kent alleen het IP-adres van de bestemmingsserver D (en de inhoud die aan hem moet worden doorgegeven), en niet dat van de klant of het ingangsknooppunt A;

- Voor de bestemmingsserver is het alsof het pakket afkomstig is van server C.

Met het Tor-netwerk hebben we dus een soort VPN met drie lagen, waardoor geen enkel knooppunt over de volledige informatie beschikt. Behalve de klant weet niemand zowel de bron als de bestemming van de pakketten, in tegenstelling tot een VPN, die zowel de bron (jij) als de bestemming (de website die je bezoekt) kent.

Merk op dat Tor het verkeer tussen de client en het uitgangsknooppunt beveiligt, maar niet tussen het uitgangsknooppunt en de bestemming, die niet weet (meer bepaald, niet hoeft te weten) dat het een verbinding ontvangt die via Tor verloopt (net zoals een VPN het verkeer tussen zijn servers en de bestemming niet beveiligt). Om het verkeer van begin tot eind te beveiligen, moet de klant HTTPS bovenop Tor gebruiken.

Let ook op dat DNS-query’s worden gedaan op het niveau van het uitgangsknooppunt, dat de klant niet kent. Het ingangsknooppunt dat de klant kent, weet dus niet welke DNS-query’s hij heeft gedaan.

En wat als een kwaadwillende entiteit een gehackte Tor-knooppunt zou opzetten (wat de NSA met zeer beperkt succes zou hebben geprobeerd)? Deze zou dan eerst moeten worden gekozen door de klant die hij op het oog heeft, die willekeurig drie relays kiest uit een lijst van +/- 8000 relays en deze om de 10 minuten verandert. Als deze gehackte relay door (on)gelukkige toeval als ingangsknooppunt wordt gekozen, is de enige informatie waarover hij beschikt een lijst van Tor-gebruikers (meer bepaald IP-adressen), zonder enige informatie over hun activiteiten. Als het als tussenliggende knooppunt wordt gekozen, ziet het alleen versleuteld verkeer, zonder te weten waar het vandaan komt of waar het naartoe gaat. En als het als uitgangsknooppunt wordt gekozen, kent het de bestemmingsservers, zonder te weten wie er contact mee maakt. En als het verkeer via HTTPS verloopt, kan het niets van de inhoud zien.

Maar het gebruik van Tor vereist wel enige voorzichtigheid. In 2013 ontving de universiteit van Harvard tijdens de examens een bomdreiging per e-mail. De FBI kon vaststellen dat de e-mail was verzonden via een dienst (Guerilla Mail, waarmee tijdelijke en anonieme e-mailadressen kunnen worden aangemaakt) die via Tor was gebruikt (aan de hand van de header van de e-mail). Bovendien stelden ze vast dat slechts één student van de universiteit op het moment van verzending van het bericht via het wifi-netwerk van de campus verbinding had gemaakt met Tor. Dat was voldoende om het verband te leggen.

Ross W. Ulbricht, de oprichter van Silk Road, een van de grootste (voornamelijk drugs)markten op het dark web in het begin van de jaren 2010, werd ontmaskerd omdat hij eens het adres rossulbricht@gmail.com had vermeld op een forum over cryptovaluta, onder het pseudoniem Altoid. Ditzelfde pseudoniem werd ook gebruikt op een ander forum, voor een account dat de FBI in verband had gebracht met de beheerder van Silk Road.

Deze voorbeelden hebben natuurlijk betrekking op criminele activiteiten, maar de kans is groot dat als een autoritaire staat erin zou slagen een dissident achter Tor te identificeren, hij daar geen reclame voor zou maken.

Om nog iets anoniemer te blijven en te voorkomen dat je IAP weet dat het verkeer via Tor verloopt, kun je tegenwoordig een “bridge” (een Tor-knooppunt dat niet voorkomt in openbare lijsten) gebruiken die obfuscatiemethoden toepast om het verkeer te verbergen en het zeer vergelijkbaar te maken met normaal verkeer, zodat het zeer moeilijk wordt om het gebruik van Tor te identificeren.

Naast een beveiligd communicatiekanaal gedraagt Tor zich standaard als privémodus in browsers: cookies worden tussen twee sessies gewist, alle cookies van derden worden geweigerd en er wordt niets lokaal opgeslagen (cache, geschiedenis, enz.). Daarnaast zal hij ‘mitigation’-technieken toepassen om fingerprinting te voorkomen, door geen precieze antwoorden te geven op query’s (OS, versie, lijst met lettertypes, schermresolutie, enz.). Hij zal ook expliciet toestemming vragen alvorens een Canvas- of WebGL-code uit te voeren. Het is mogelijk om nog voorzichtiger te zijn door de “beveiligde” modus te gebruiken, die alle JavaScript volledig blokkeert.

Het gebruik van Tor heeft echter een prijs: het doorlopen van 3 tussenliggende knooppunten, met meerdere versleutelingslagen en het blokkeren van verschillende functies, maakt het surfen trager en kan ertoe leiden dat een deel van de functies verloren gaat. Voor de gemiddelde gebruiker is het dus geen haalbaar alternatief voor zijn favoriete browser in het dagelijks leven. Maar voor een gebruiker die hoge eisen stelt aan privacy en anonimiteit, zelfs tijdelijk, kan het dat wel worden, mits hij adequate maatregelen neemt door zijn Tor-browsing duidelijk af te schermen van de rest: geen gebruik van login/e-mailadres/telefoonnummer dat aan zijn echte identiteit kan worden gekoppeld, geen betalingen met een gewone bankkaart, verwijdering van metagegevens voordat een bestand wordt verzonden, nooit verbinding maken met dezelfde diensten zonder Tor te gebruiken…

| IAP/access point | Bezochte website | Adverteerders | Andere gebruikers | |

|---|---|---|---|---|

| Anonimiteit | Kan het gebruik van Tor detecteren (tenzij een “bridge” wordt gebruikt) | Kan het gebruik van Tor detecteren Geen toegang tot het IP-adres of de locatie | Geen toegang tot het IP-adres of de locatie | / |

| Vertrouwelijkheid | Geen toegang meer tot bezochte websites of diensten | Geen toegang tot de geschiedenis tussen twee sessies | Geen toegang tot de geschiedenis | Vrijwel geen toegang tot de geschiedenis (behalve met veel expertise) |

Impact van het gebruik van TorTails

De zwakte van Tor ligt niet in de tool zelf, maar in het feit dat deze op een besturingssysteem draait (Windows, MacOS, Android…). En de sporen die het systeem achterlaat, zijn moeilijk te controleren. Een computer die in beslag wordt genomen, kan onthullen dat Tor werd gebruikt en wanneer. Als het systeem in slaapstand wordt gezet, waarbij de inhoud van het geheugen naar de harde schijf wordt gekopieerd, is het niet uitgesloten dat een expert er informatie uit kan halen.

Tails is een “live” besturingssysteem: het wordt op een USB-stick geïnstalleerd. Je gebruikt het door het op (bijna) elke computer aan te sluiten, zonder sporen achter te laten, noch op de computer (waarvan het hoofdbesturingssysteem niet is opgestart), noch op de stick. Het gebruikt namelijk alleen het werkgeheugen (RAM) van de computer, dat volledig wordt gewist wanneer de machine wordt uitgeschakeld, en helemaal niet de harde schijf. Het is gebaseerd op Debian en leidt alle netwerkcommunicatie via het Tor-netwerk.

Hiermee wordt een zeer hoge mate van heimelijkheid bereikt, maar met dezelfde beperkingen als bij het gebruik van Tor (traagheid, beperkte functionaliteit…), en waarbij dezelfde voorzichtigheid geboden is. Zoals vaak het geval is, ligt de fout bij een storing tussen de stoel en het toetsenbord!

| IAP/access point | Bezochte website | Adverteerders | Andere gebruikers | |

|---|---|---|---|---|

| Anonimiteit | Kan het gebruik van Tor detecteren (tenzij een “bridge” wordt gebruikt) | Kan het gebruik van Tor detecteren Geen toegang tot het IP-adres of de locatie | Geen toegang tot het IP-adres of de locatie | Geen sporen achtergelaten op de computer |

| Vertrouwelijkheid | Geen toegang meer tot bezochte websites of diensten | Geen toegang tot de geschiedenis tussen twee sessies | Geen toegang tot de geschiedenis | Geen toegang tot de geschiedenis |

Impact van het gebruik van TailsConclusie

Jezelf beschermen tijdens het surfen op het internet kan op verschillende niveaus. Surfen via HTTPS is de basis, maar is ook de norm geworden: er is bijna geen alternatief meer. “Privé” surfen biedt een zeer beperkte bescherming: het maakt het vooral mogelijk om zich (gedeeltelijk) te verbergen voor toekomstige gebruikers van de machine. Door geschikte plug-ins te gebruiken, cookies van derden te blokkeren en de mogelijkheden voor fingerprinting te beperken, kun je je ook beschermen tegen de reclamegiganten en sociale netwerken. Het is waarschijnlijk dat dit in de toekomst door sommige browsers zelf zal worden geïmplementeerd.

Door een VPN te gebruiken, beperk je de mogelijkheden van je IAP (of de beheerder van de openbare access point) en de autoriteiten om in te breken, maar je geeft deze mogelijkheden wel aan de beheerders van de VPN, die niet altijd betrouwbaar zijn. Het gebruik van Tor is relevant als je niemand vertrouwt: noch je IAP, noch de website die je bezoekt, noch de adverteerders, noch zelfs het Tor-netwerk. Maar dit gaat ten koste van de prestaties. En als je ook degenen die toegang hebben tot de computer niet kunt vertrouwen, biedt Tails extra zekerheid door alle sporen te wissen wanneer de computer wordt uitgeschakeld.

Iedereen moet zelf het juiste beveiligingsniveau kiezen, afhankelijk van het gebruik en de vaardigheden.

Deze post is een individuele bijdrage van Vandy Berten, gespecialiseerd in data science bij Smals Research. Dit artikel is geschreven onder zijn eigen naam en weerspiegelt op geen enkele wijze de standpunten van Smals.

Leave a Reply