Inleiding

Er gaan meer en meer stemmen op om iets te doen aan de problemen die het gebruik van paswoorden ons bezorgen. Met de regelmaat van de klok belanden er paswoorden op straat. Dat doet ons telkens weer inzien dat er alternatieven moeten gezocht worden. De inherente nadelen van paswoorden zijn ondertussen welbekend:

We kiezen te eenvoudige paswoorden. Een complexer paswoord is beter, maar moeilijker te onthouden.

We kiezen te eenvoudige paswoorden. Een complexer paswoord is beter, maar moeilijker te onthouden.- Wat zeker moeilijk te onthouden is, zijn meerdere paswoorden. Daarom kiezen we hetzelfde paswoord voor verschillende accounts, wat de impact van een password breach vergroot.

- En om ze niet meer te moeten onthouden, schrijven we onze paswoorden gewoon ergens neer. In het beste geval gebruiken we nog een password manager.

Op vlak van veiligheid kan het dus beter. We moeten sterkere vormen van authenticatie nastreven, zoals biometrie, tokens of de combinatie van meerdere factoren: multi-factor authenticatie. De uitdaging is om dergelijke mechanismes breed ingang te doen vinden. Dat betekent dat het tegelijkertijd eenvoudig in gebruik, veilig en betaalbaar moet zijn.

De FIDO Alliance

Twee jaar geleden is er in deze context een nieuw initiatief genomen. Een aantal bedrijven scharen zich achter een gemeenschappelijk initiatief, de FIDO Alliance (Fast IDentity Online), om te voorzien in een open, op standaarden gebaseerde sterke authenticatie. En het zijn niet van de minste bedrijven: onder andere ARM, Google, Microsoft, Paypal, RSA, Samsung en recent ook Vasco zetten hun schouders onder dit initiatief.

Het doel van de alliantie is om specificaties te ontwikkelen voor een open mechanisme dat de afhankelijkheid van paswoorden bij gebruikersauthenticatie moet verminderen. Het is daarbij expliciet de bedoeling dat de specificaties universeel – wereldwijd – gebruikt zullen worden en dat de specificaties uiteindelijk als formele standaard aanvaard worden.

Het doel van de alliantie is om specificaties te ontwikkelen voor een open mechanisme dat de afhankelijkheid van paswoorden bij gebruikersauthenticatie moet verminderen. Het is daarbij expliciet de bedoeling dat de specificaties universeel – wereldwijd – gebruikt zullen worden en dat de specificaties uiteindelijk als formele standaard aanvaard worden.

Het is een ambitieuze onderneming, met enkele grote uitdagingen. Bedrijven en ontwikkelaars moeten ermee aan de slag gaan en eindgebruikers moeten het omarmen: het alternatief voor een paswoord moet gemakkelijker zijn in gebruik, en niet enkel veiliger.

Momenteel ligt de focus nogal hard op biometrische oplossingen, onder impuls van Samsung’s vingerafdruksensor. Maar omdat er geen “one size fits all” aanpak is voor veiligheid gaat het om een open, uitbreidbaar systeem dat verschillende authenticatie-mechanismes ondersteunt, gaande van vingerafdruk over stem- of gezichtsherkenning tot fysieke tokens zoals de Yubikey NEO. Bemerk dat Apple met de Touch ID vingerafdrukherkenning niet verbonden is met de FIDO Alliance.

Als aanbieder van een online service moet het eenvoudig worden om, afhankelijk van de geboden dienst en context, specifieke authenticatie-opties te kunnen aanbieden. Daarom is de standaardisatie belangrijk van zowel het authenticatieprotocol (challenge/response) als de client. We kunnen ons een wereld voorstellen waarin elk toestel standaard uitgerust is met een FIDO-client die verschillende authenticatie-mechanismes ondersteunt naargelang de mogelijkheden van het toestel (bijvoorbeeld vingerafdruksensor of SIM). Als service provider moeten we dan enkel integreren met die client en in een acceptance policy vastleggen welke mechanismes er toegelaten worden voor een bepaalde toepassing.

UAF en U2F

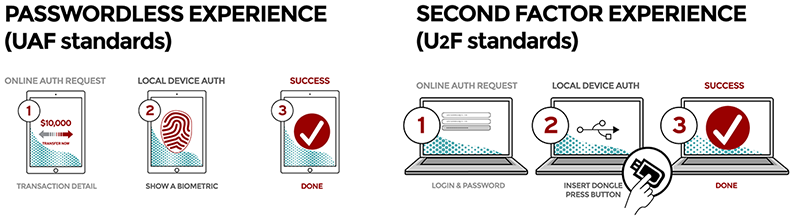

Als concrete deliverables levert de FIDO Alliance specificaties af. De protocollen vallen uiteen in twee categorieën die een brede waaier aan scenario’s ondersteunen.

- UAF (Universal Authentication Framework) moet een gebruiker toelaten om een toestel te registreren bij een online dienst en zich aan te melden bij de dienst op basis van een lokaal authenticatie-mechanisme zoals een vingerafdruk of PIN.

- U2F (Universal Second Factor) focust op het uitbreiden van bestaande paswoordinfrastructuur met een sterke tweede authenticatiefactor.

De protocollen steunen op public key cryptografie. Bij registratie wordt er een sleutelpaar gegenereerd waarbij de private key veilig bewaard wordt op het toestel en de public key geregistreerd wordt bij de online dienst. Bij de authenticatie wordt het bezit van de private key bewezen door het tekenen van een challenge. Het unlocken van de private key kan gebeuren op basis van een vingerafdruk, het ingeven van een PIN, etc.

Bedoeling is dat deze protocollen ingebakken worden in browsers en besturingssystemen en ondersteund worden door online service providers. Ondertussen zijn de eerste concrete implementaties een feit. Zo maken Samsung en PayPal het mogelijk om PayPal-transacties uit te voeren op basis van de vingerafdruksensor van de Samsung Galaxy S5. Het is natuurlijk een uitdaging voor de FIDO Alliance om zoveel mogelijk toestelbouwers te overtuigen om FIDO te ondersteunen in hun producten. We zullen moeten afwachten wat de toekomst op dat vlak brengt.

Bedoeling is dat deze protocollen ingebakken worden in browsers en besturingssystemen en ondersteund worden door online service providers. Ondertussen zijn de eerste concrete implementaties een feit. Zo maken Samsung en PayPal het mogelijk om PayPal-transacties uit te voeren op basis van de vingerafdruksensor van de Samsung Galaxy S5. Het is natuurlijk een uitdaging voor de FIDO Alliance om zoveel mogelijk toestelbouwers te overtuigen om FIDO te ondersteunen in hun producten. We zullen moeten afwachten wat de toekomst op dat vlak brengt.

Conclusie

Het hoeft geen discussie dat er nood is aan een sterkere authenticatie ten opzichte van paswoorden. Heel wat organisaties lanceren hiervoor individuele oplossingen gebaseerd op biometrie of fysieke tokens. Een initiatief zoals FIDO om die oplossingen universeel en flexibel te kunnen inzetten is dan ook welkom. Het wordt gedragen door heel wat grote organisaties en heeft dus een goede kans om deel uit te maken van de toekomstige authenticatie-infrastructuur.

Pingback: Biometrie: eindelijk gedaan met paswoorden onthouden? | Smals Research

Pingback: Kan ik met CSAM mobiel authenticeren? | Smals Research

Pingback: Sterke mobiele authenticatie – met eID aanmelden op smartphone? | Smals Research