Aujourd’hui objet incontournable comme moyen de paiement, la carte bancaire est sujette depuis des années à tout type d’attaques et escroqueries diverses. Nous allons expliquer dans ce blog les principales et plus marquantes.

Aujourd’hui objet incontournable comme moyen de paiement, la carte bancaire est sujette depuis des années à tout type d’attaques et escroqueries diverses. Nous allons expliquer dans ce blog les principales et plus marquantes.

La YesCard : le début des fraudes

La première fraude connue sur les cartes bancaires est la YesCard, une fausse carte bancaire française qui accorde un transfert d’argent (i.e. dit “oui”) peu importe le code PIN tapé par l’utilisateur. Avant d’expliquer comment l’attaque fonctionne, il est important de comprendre comment le protocole de paiement fonctionne.

Le protocole de paiement par carte bancaire francaise

Le protocole pour le paiement par carte bancaire à un terminal de paiement (p.ex. chez un commerçant) a été mis au point au début des années 1990. Sa version de l’époque (simplifiée ici) se compose des étapes suivantes.

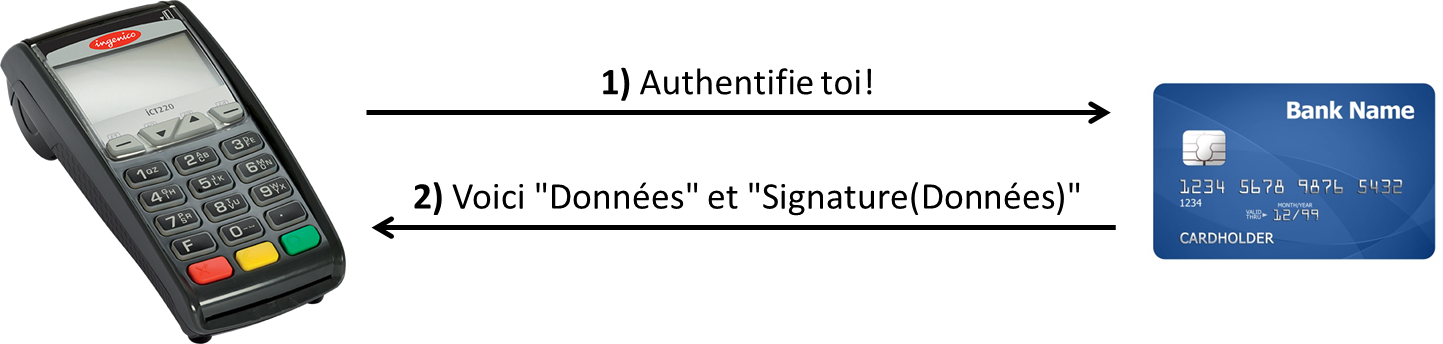

- Authentification de la carte. Comme illustré dans la figure ci-dessous, le terminal demande à la carte de s’authentifier. Pour cela, la carte va renvoyer deux valeurs qui sont stockées en clair dans sa mémoire :

- ses données nom, prénom, numéro carte, date de validité, et

- une signature de ses données qui a été faite par une clé cryptographique secrète appartenant au Groupe des Cartes Bancaires de France.

Le terminal va ensuite vérifier que la signature est correcte.

Le terminal va ensuite vérifier que la signature est correcte. - Vérification du code PIN. Le terminal demande ensuite au client de rentrer son code PIN, et transmet en clair le résultat à la carte. Cette dernière va simplement comparer la valeur reçue avec la valeur stockée : si les deux valeurs sont identiques, alors la carte répond OK au terminal.

- Authentification en ligne. Nous ne détaillerons pas cette étape ici car elle n’est d’aucune utilité pour la compréhension de la YesCard. Sachez néanmoins que cette étape ne s’exécute que pour certaines transactions, typiquement pour des montants supérieurs à 100€. Le terminal va alors jouer le rôle de relais pour une authentification entre la carte et un centre de contrôle se trouvant à distance.

Retour sur la YesCard

En 1998, Serge Humpich, ingénieur informaticien de profession, fait la une des journaux français. En effet, il met en avant deux failles de sécurité importantes du protocole de paiement par carte bancaire de l’époque.

- Faille logique. Les informations renvoyées par la carte lors de l’étape 1 d’authentification, “Données” et “Signature(Données)”, sont écrites en clair sur la carte. Notons qu’il est aussi tout à fait possible de créer une fausse carte bancaire qui répond OK pour n’importe quel code envoyé (une simple YesCard). Donc avec ces deux éléments, Humpich prouve qu’il est possible de cloner n’importe quelle carte bancaire valide, et abuser n’importe quel terminal pour les étapes 1 et 2.

Sachant que la majorité des terminaux n’exécutent que ces étapes-là, Humpich fait la démonstration de sa trouvaille en achetant un carnet de tickets de métro à une borne automatique. - Faille cryptographique. Le système de chiffrement utilisé par les cartes bancaires n’est autre que le célèbre chiffrement asymétrique RSA. Le problème est qu’en 1998 les clés utilisées par le système bancaire ne font que 320 bits de long, c’est-à-dire que les clés se sont pas du tout sûres, et ce depuis 1988. Grâce à cette faille, Humpich retrouve très simplement et rapidement la clé secrète du Groupe des Cartes Bancaires de France utilisée pour signer les données de n’importe quelle carte. Il est donc en mesure de fabriquer une fausse carte bancaire, sans avoir besoin de partir des informations d’une carte bancaire valide.

Humpich est traîné en justice pour “falsification de cartes bancaires et introduction frauduleuse dans un système automatisé de traitement”. Le Groupe des Cartes Bancaires de France a néanmoins pris en compte ses découvertes, et ainsi amélioré et standardisé le protocole de paiement. C’est dans ce but que le consortium EMV (Europay, Mastercard et Visa) est né. Maintenant, le monde entier suit le standard EMV pour les transferts d’argent via carte bancaire.

Skimming aux distributeurs

Un autre type de fraude très développé consiste en la méthode dite du skimming, qui consiste en copier la piste magnétique de la carte bancaire à l’aide d’un lecteur mémoire appelé skimmer. Le modus operandi de l’attaque est d’une simplicité déconcertante. Typiquement, les malfaiteurs viennent en premier lieu repérer les terminaux de paiement cibles dans les magasins, en tant que clients. Une fois les renseignements récoltés, ils reviennent et passent à l’action : généralement les escrocs profitent d’un moment d’inattention du personnel pour échanger le terminal cible du magasin par un autre terminal parfaitement identique mais pourtant trafiqué. La seule différence est que le faux terminal est équipé de la technologie Bluetooth, d’un skimmer, et éventuellement d’une caméra dont le but est de filmer les code PIN tapés par les utilisateurs. Après quelques heures ou jours, en fonction du nombre de clients dans le magasin, un des escrocs revient sur les lieux du crime et se place à proximité du faux terminal. En quelques secondes, il transfère toutes les données enregistrées par le faux lecteur sur son smartphone via Bluetooth grâce à une simple application. Une fois les coordonnées bancaires et les codes PIN recueillis, des clones de ces cartes sont fabriqués et utilisés partout dans le monde sans aucun blocage.

Ces attaques menées contre les terminaux de paiement sont finalement la menace la plus importante et la plus efficace. Par exemple, une telle attaque contre Home Depot aux Etats-Unis en 2014 a permis aux malfaiteurs de récolter les données de 56 millions de cartes bancaires en l’espace de quelques mois. En 2013, une attaque similaire contre la chaîne de supermarchés Target a compromis plus de 40 millions de cartes bancaires. L’ultra sécurisation des protocoles de paiement n’a donc aucun effet à ce niveau-là, les escrocs arrivant simplement à exploiter les faiblesses logicielles des terminaux de paiement.

Attaques par relais

Les cartes bancaires sont également victimes des attaques dites “par relais”, à l’origine un type de fraude plutôt destiné aux communications sans fil (p.ex. RFID, Bluetooth, WiFi). L’attaque par relais permet simplement au malfaiteur de relayer les messages entre deux entités, le but étant d’usurper l’identité ou les droits d’un utilisateur. La figure ci-dessous illustre les différents types d’attaque par relais.

![Schémas de principe d'une attaque par relais (Image: Nanton (Own work) [GNU Free Documentation License], via Wikimedia Commons)](http://www.smalsresearch.be/wp-content/uploads/2015/12/Attaque-relais.png)

Schémas de principe d’une attaque par relais.

(Image: Nanton (Own work) [GNU Free Documentation License], via Wikimedia Commons)

Un exemple simple avec les cartes bancaires est le cas où un escroc voudrait faire payer un objet de luxe à une victime, alors que la victime pense payer un objet peu coûteux. Imaginons que la personne cible voudrait payer son repas à la cafétéria de son entreprise. Lorsqu’elle présente sa carte au faux lecteur d’un employé-escroc, celui-ci relaie la transaction via un laptop connecté au réseau à un complice situé chez un bijoutier. Ce dernier est lui-même équipé d’une carte bancaire contrefaite et d’un smartphone pouvant relayer les informations reçues par son complice. En synchronisant l’achat d’un bijou de luxe avec le paiement du repas, la victime valide donc sans le vouloir l’achat des escrocs alors qu’elle pense être en train de payer le prix raisonnable de son repas. Un article scientifique a démontré la réalité de cette attaque en 2008.

A l’heure actuelle, les seules contre-mesures connues pour les attaques par relais sont les protocoles de distance-bounding. Ces protocoles sont une solution développée pour les systèmes sans fil de type RFID (voir aussi mon Techno sur “Le b.a.-ba de la RFID“), car ils s’assurent que la carte RFID est physiquement dans le rayon d’action proche du lecteur RFID. Ceci se fait en calculant le temps de réponse d’une carte RFID quand elle est en communication avec un lecteur. Ce n’est malheureusement pas applicable aux cartes bancaires classiques car ces dernières sont des cartes “avec contact”, c’est-à-dire qu’on insère la carte dans le lecteur et que la puce est directement en contact avec le lecteur. Mais cela pourrait résoudre les problèmes soulevés dans la section suivante.

NFC : encore des failles dans le protocole de communication

De nos jours, le monde bancaire se veut de plus en plus sophistiqué. Les utilisateurs veulent que les paiements soient de plus en plus faciles et modernes. De là est née l’idée d’incorporer la technologie NFC (Near Field Communication) dans les cartes bancaires. Cette nouvelle technologie permet à un utilisateur de payer des petits achats en passant simplement sa carte bancaire devant un lecteur NFC. Le paiement se fait via une communication sans fil, et l’utilisateur n’a plus besoin de taper son code PIN pour valider l’achat.

Et ce dernier point est la grande faiblesse de ce nouveau moyen de paiement, comme l’ont démontré cinq chercheurs en sécurité de l’université britannique de Newcastle. L’exemple est simple : imaginez un escroc se baladant dans le métro avec un smartphone dans la main ; à chaque fois que le smartphone se trouve à une faible distance (quelques centimètres) d’une carte bancaire NFC (situation complètement réaliste aux heures de pointe), il valide un paiement bancaire pouvant aller jusqu’à 999.999,99€ ! Cela parait complètement fou, mais pourtant c’est ce que les chercheurs ont trouvé. En analysant le protocole EMV pour la communication sans fil, ils ont trouvé une importante faille qui permet de contourner la limite définie pour les transactions NFC. Celle-ci est de 20£ au Royaume-Uni (20€ dans le reste de l’Europe). Pour dépasser cette limite, il suffit de faire une transaction dans une monnaie autre que celle de la carte en question. Les chercheurs ont pu valider leur attaque sur des cartes Visa avec un montant maximum de 999.999,99€ et 999.999,99$. De plus, ces transactions peuvent se faire en offline, c’est-à-dire sans être connecté en direct à un centre de contrôle distant (autorisé par le standard EMV). L’escroc peut ainsi collecter tranquillement en offline des transactions auprès de ses victimes. Ensuite, les chercheurs ont montré que l’on pouvait décharger ces transactions sur n’importe quel système de paiement d’un marchand complice affilié au réseau EMV, pour les envoyer ensuite aux banques des victimes. Il suffit pour cela d’ajouter aux transactions stockées les données relatives à ce marchand. Cela est possible car les données du marchand ne sont pas utilisées par la carte NFC pour valider la transaction.

Notons que les cartes Mastercard ne sont pas vulnérables à cette attaque, car elles n’autorisent pas le mode offline pour les transactions en monnaie étrangère. Notons aussi que l’attaque a été publiée à CCS 2014 et les groupes bancaires ont rajouté des contre-mesures pour se prémunir de ce type d’attaques.

En conclusion…

Il est difficile de tirer une conclusion positive de la thématique. En effet, ce blog n’a expliqué que les attaques les plus connues et répandues sur cartes bancaires. Mais soyez certains qu’il en existe encore beaucoup d’autres. Faite très attention au skimming, qui est l’attaque la plus répandue et la plus dangereuse. Pour cela, ne mettez votre carte que dans des lecteurs “de confiance”, et cachez bien votre main lorsque vous tapez votre code PIN. Pour les cartes NFC, un moyen efficace de se protéger au quotidien contre des transactions non voulues (pour les plus paranoïaques) est de mettre sa carte dans un portefeuille RFID-blocker, sorte de cage de Faraday qui bloque les ondes électromagnétiques. Dans tous les cas, la vigilance doit être de mise quand vous utilisez votre carte bancaire.

Leave a Reply